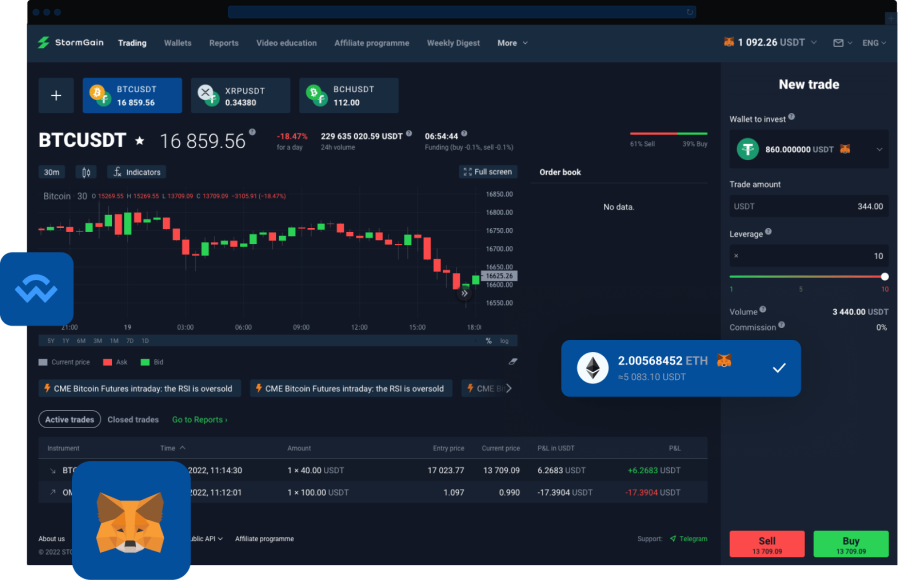

All-in-one crypto app with a Bitcoin cloud miner

- Crypto Trading with Leverage of up to 300x!

- Bitcoin Cloud Mining!

- Crypto Exchange!

- Exclusive Trading Signals!

Decentralized crypto trading with leverage of up to 500x

- Trade directly from your blockchain wallet

- No deposit required

- Complete control of your crypto funds

Read-only permissions. We will never do anything without your approval.

Trusted by over 2.5 million StormGain traders

StormGain Products

Mining

Earn free Bitcoin daily

No battery or CPU drainage. No mining equipment required. Fast and risk-free

Learn more >

Futures

Up To 300x Leverage

Get funds for trading and increase your order volume with the highest leverage on the market.

Zero Trading Commissions

Enjoy 0% trading commission when you open new orders.

Learn more >

Exchange

BTC

BTC

USDT

USDT

Access all the popular cryptocurrencies 24/7. It's simple and easy!

Learn more >

Platform

Learn more >

Signals

Stop Loss (close trade at X loss) and Take Profit (close trade at X profit), Increase and Auto-Increase options available!

Learn more >

Wallets

Buy and withdraw crypto with credit card

Easy way to secure, manage and exchange your muliti-currency funds

Learn more >